Tässä artikkelissa jatketaan MBAM palvelimen käyttöönottamista joka aloitettiin osassa 1

Web-palvelimen (IIS) asentaminen ja käyttöönotto, SQL palvelimen ja SQL raportointipalvelun käyttöönottaminen.

Internet Information Server (IIS) käyttöönotto MBAM-SRV palvelimelle

MBAM järjestelmän hallinta- ja seurantapalvelut vaativat Web-palvelimen eli Internet Information Server (IIS) komponentin asentamista. Esimerkissä IIS rooli asennetaan samalle palvelimelle kuin myöhemmässä vaiheessa itse MBAM (esimerkissä MBAM-SRV) .

Ennen IIS palvelinroolin asentamista palvelimeen on asennettava ASP.NET MVC 4

Jos ASP.NET asennetaan vasta IIS-roolin asentamisen jälkeen, voidaan se ottaa käyttöön komentokehotteesta käsin komennolla: dism /online /enable-feature /featurename:IIS-ASPNET45 /all

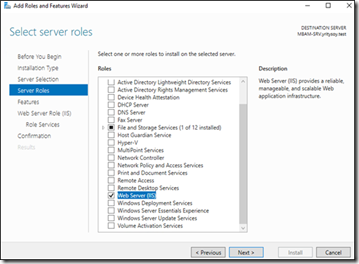

Seuraavaksi käynnistetään IIS palvelimen asentaminen Server Managerista käsin Add roles and features valinnan avulla. Valitaan asennettavaksi rooliksi Web Server (IIS)

Web Server Role (IIS):Role Services ikkunassa määritetään asennettavaksi myös seuraavat komponentit:

| Common HTTP Features | Static Content, Default Document |

| Security | Request Filtering, Windows Authentication |

| Application Development | .NET Extensibility 3.5, .NET Extensibility 4.6, .ASP, .ASP.NET 3.5, .ASP NET 4.6, ISAPI Extensions, ISAPI Filters |

| Management Tools | IIS Management Scripts and Tools |

HUOM: Varmista myös että palvelimeen on asennettuna Features ikkunassa valittavissa olevat

| Windows Process Activation Service | Process Model, .NET Enviroment 3.5 sekä Configuration Apis |

| .NET Framework 3.5 Features | .NET Framework (includes .NET 2.0 and 3.0), HTTP Activation sekä Non-HTTP Activation |

| .NET Framework 4.6 | |

| WCF Services | HTTP Activation, TCP Activation |

Roolin asentamisen valmistuttua varmistetaan että IIS palvelimen paikallisista suojausasetuksista (Secpol.msc) että mbam-appool-user käyttäjällä (ja IIS_IUSRS ryhmällä) on IIS palvelimella oikeudet Impersonate a client after authentication ja Log on as a batch job asetettuna (Local Policies - User Right Assignments).

Lisää paikallisen käyttöoikeuseditorin avulla (secpol.msc) Log on as a batch job oikeus myös käyttäjälle mbam-db-connect. Aseta oikeus palvelimella johon SQL Raportointipalvelut on asennettu (tässä esimerkissä MBAM-SRV) .

SQL tietokantapalvelimen asentaminen

Seuraavaksi otetaan käyttöön Microsoft SQL palvelin. Tässä tapauksessa SQL palvelin asennetaan MBAM-SRV palvelimelle. MBAM tukee tällä hetkellä SQL versioita 2008, 2012 (SP1 ja SP2) 2014 (ja SP1). On huomattava että MBAM ei tue ilmaisen SQL Express tietokantapalvelimen käyttämistä.

HUOM: Jos MBAM tietokannat asennetaan olemassa olevalle palvelimelle on asentavalla käyttäjätunnuksella oltava asennettavaan SQL tietokantainstanssiin vähintään dbcreator ja processadmin oikeudet. SQL Reporting Services instanssiin on oltava Create Folder ja Publish Reports oikeudet.

SQL palvelimen asentamisen vaiheet (esimerkissä käytetään SQL 2014 versiota):

Esimerkissä SQL palvelin asennetaan 180 päivän kokeilujaksolle.

Hyväksytään lisenssiehdot

Haetaan viimeisimmät SQL palvelimelle tarkoitetut päivitykset ja asennetaan ne käyttöön

Asennusohjelma huomauttaa siitä että Windows palomuuri on päällä. Jos palomuuri halutaan pitää päällä, on siihen määritettävä tarvittava palomuuri poikkeukset. Palomuuri poikkeuksista voit lukea TÄÄLTÄ

Palomuuri voidaan poistaa käytöstä tai vaihtoehtoisesti määrittää siihen tarvittavat palomuuri poikkeukset esimerkiksi netsh komentoa käyttämällä.

netsh firewall set portopening protocol = TCP port = 1433 name = SQLPort mode = ENABLE scope = SUBNET profile = CURRENT

tai netsh advfirewall komentoa käyttämällä

netsh advfirewall firewall add rule name="SQL Port 1433" dir=in action=allow protocol=TCP localport=1433

Valitaan käytettäväksi SQL Server Feature Installation vaihtoehto jolloin päästään määrittämään käytettäviä SQL palvelin komponentteja.

Määritetään käyttöön tarvittavat SQL palvelin komponentit eli Database Engine Services, Reporting Services - Native (ei siis Sharepoint), Client Tools Connectivity, Management Tools – Complete

Esimerkissä SQL on asennettu C-asemalle mutta tuotantoympäristössä asennus suorittaa toiselle, ko. käyttöä varten tarkoitetulle kiintolevylle tai kiintolevyjärjestelmälle.

Määritetään SQL palvelin käyttämään oletus tietokantainstanssin nimeä (MSSQLSERVER)

Collation asetus määritetään käyttämään määritystä Microsoft SQL Server with SQL_Latin1_General_CP1_CI_AS

Service Accounts välilehdellä olevat palvelujen asetukset voidaan jättää oletusasetuksiin.

Määritetään SQL palvelimen ylläpitoon käytettävät käyttäjätunnukset tai ryhmät

Esimerkissä on lisätty kaikki toimialueen Admin-tason tunnukset ylläpitäjiksi. Asiaa kannattaa miettiä tarkemmin ns. tuotantoympäristössä. Tuotantoympäristössä kannattaa Data Directories välilehdellä olevien asetusten kautta ohjata lokit ja tietokantatiedostot halutulle kiintolevylle / osiolle. Esimerkissä ko. data on ohjattu C-asemalle mikä ei tietenkään ole lähimainkaan paras mahdollinen vaihtoehto.

Otetaan käyttöön Reporting Services rooli

Aloitetaan varsinainen asennusprosessi

Asennus on valmis

SPN asettaminen mbam-appool-user käyttäjälle

SPN asetusta tarvitaan Kerberos autentikoinnin takia. SPN määrityksen ansioista päätelaite pystyy autentikoitumaan MBAM Web-palveluihin. MBAM asennusohjelma yrittää tehdä SPN määritystä myös automaattisesti mutta sen onnistuminen riippuu MBAM asennusohjelmaa suorittavan käyttäjän omista oikeuksista AD:n (asentajalla täytyy olla Domain Admin oikeudet)

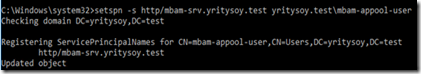

Anna DC01 palvelimella Järjestelmänvalvojan komentokehotteesta komennot:

setspn -s http/mbam-srv.yritysoy.test yritysoy.test\mbam-appool-user JA komento setspn -s http/mbam-srv yritysoy\mbam-appool-user

Määrityksen avulla voidaan myöhemmässä vaiheessa määrittää MBAM käyttämään täyttä LDAP nimeä (yritysoy.test). HUOM esimerkissä toimialueen nimi on yritysoy.test

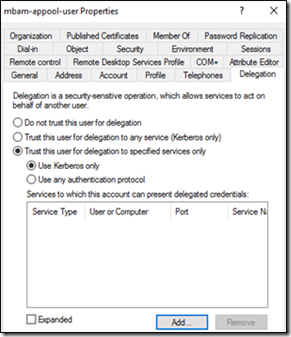

Komennon antamisen jälkeen otetaan SPN rekisteröinti käyttöön mbam-appool-user käyttäjätilin ominaisuudet ikkunasta Delegation välilehdeltä asettamalla valinta kohtaan Trust this user for delegation to specified services only service - Use Kerberos only

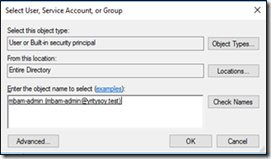

Painetaan Add nappia ja aloitetaan määrittäminen Users or Computers painikkeen kautta. Lisää Enter the object names to select kenttään käyttäjä mbam-appool-user ja määritä käyttöön setspn komennon avulla määritetty palvelin mbam-srv.yritysoy.test. Palvelu-tyypeistä käytettäväksi valitaan http

Tarvittavien tietokantapalvelimen oikeuksien määrittäminen MBAM asennuksen suorittavalle käyttäjätunnukselle.

On huomattava että MBAM järjestelmän asennuksen suorittavalla käyttäjätunnuksella on oltava tietokantapalvelimeen dbreator ja processadmin oikeudet.

Edellä mainittujen lisäksi ko. käyttäjätunnuksella on oltava MBAM raportointijärjestelmän käyttämän tietokantainstanssiin (SQLSERVER) Create Folders ja Publish Reports oikeudet.

Tässä esimerkissä MBAM asennus suoritetaan myöhemmin toimialueen admininistrator tunnuksella jolle edellä on SQL asennuksen yhteydessä annettu jo SQL-palvelimen admin oikeudet.

Tarvittaessa tietokantapalvelimen käyttöoikeudet voidaan kuitenkin määritellä SQL Server Management Studio ohjelmaa käyttämällä.

Avaa em. ohjelma ja siirry kohtaan Security. Napsauta Security alla olevaa Logins kohtaa hiiren 2-painikkeella ja valitse avautuvasta pikavalikosta New Login

New Login ikkunassa valitaan Search jonka jälkeen MBAM asennukseen käytettävä käyttäjätunnus etsitään Enter the Object name to search kenttää käyttämällä. Palataan tämän jälkeen OK napilla Login-New ikkunaan.

Login - New ikkunassa valitaan Server Roles ja lisätään valinnat kohtiin dbcreator ja processadmin.

Raportointipalvelun käyttöoikeudet voidaan määritellä raportointipalvelu sivuston kautta (http://mbam-srv/Reports) tai (http://mbam-server.yritysoy.test/reports/Pages/Folder.aspx)

Valitse Folder Settings - New Role Assignement

Group or name kenttään kirjoitetaan käyttäjätunnus joka suorittaa MBAM asennuksen. Esimerkissä käytetään ryhmää YRITYSOY\mbam-report

Asetetaan valinnat alla näkyvän kuvan mukaisesti

Tässä esimerkissä MBAM asennetaan kuitenkin toimialueen Administrator tunnusta käyttäen joten em. muutokselle ei ole tarvetta.

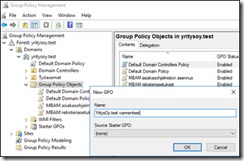

Lisätään kuitenkin Domain Admins ryhmä myös raportointi palvelujen yllä pitäjiksi. Edellä mainitussa sivussa napsautetaan Site Settings linkkiä

Siirrytään Security osaan ja napsautetaan New Role Assignement linkkiä

Annetaan yritysoy\domain admins ryhmälle System Administrator ja System User oikeudet.