Yleistä, käyttäjätunnukset ja ryhmät sekä Active Directory Certificate Services

Microsoft BitLocker mahdollistaa kokonaisten levyasemien salakirjoittamisen käyttäen AES tai XTS salausta. BitLocker sisältyy Windows7 (Enterprise ja Ultimate), Windows 8 ja 8.1 (Pro ja Enterprise), Windows 10 (Pro, Enterprise, Education) sekä Wndows Server 2008 ja myöhemmät käyttöjärjestelmiin.

Microsoft BitLocker Administration and Monitoring (MBAM) ohjelmisto mahdollistaa BitLocker levyasemasalauksen käyttöönottamisen käyttöönoton työasemissa. Lisäksi se mahdollistaa salauksen käyttöönoton ja toiminnan seuraamisen palvelimessa olevien MBAM hallintapalvelujen avulla. Lisäksi sen avulla voidaan pakottaa halutut parametrit (PIN ja sen pituus sekä kompleksisuus, salaukseen käytettävä algoritmi, yms) käyttöön.

MBAM ei ole ilmainen ohjelmisto vaan se sisältyy Microsoft Desktop Optimazation Pack (MDOP) ohjelmistopakettiin. MDOP sisältyy yleensä volyymikäyttöoikeus (VLS) sopimukseen, mutta sen voi hankkia myös erikseen.

MBAM mahdollistaa mm. BitLocker levyasema salauksen automaattisen ja pakotetun aloittamisen työasemissa. Ilman MBAM:a salauksen automaattinen aloittaminen on käynnistettävä esim. ryhmäkäytännön avulla jaettavalla .wmi tai .ps1 skriptillä.

HUOM tätä kirjoitettaessa päivitys KB3206632 estää Windows 10 Client-Hyper V ympäristöön luotuja virtuaalisia työasemia käynnistymästä jos joiden suojausasetuksissa on TPM otettu käyttöön. Ratkaisuna on päivityksen poistaminen isäntä (host) työasemasta.

Tässä esimerkissä käytetty taustajärjestelmä, palvelimet ja palvelinroolit

Tässä esimerkissä käytetty kahden palvelimen järjestelmä on seuraava:

Aktiivikansiotoimialue nimeltä yritysoy.test

Toimialueella on yksi ohjaustietokone DC01.yritysoy.test: jossa roolit Active Directory, Active Directory Certificate Services johon on asennettu palvelinroolit Certificaiton Authority ja Certification Authority Web Ennrollment

HUOM: PKI ympäristön käyttäminen Active Directory Certificate Services roolin avulla ei ole pakollista mutta suositeltavaa.

MBAM palvelin MBAM-SRV.yritysoy.test joka on liitetty yritysoy.test toimialueelle (member server).

Molemmat palvelimet ovat Windows Server 2016 palvelimia.

MBAM järjestelmää ei suositella asennettavaksi vain yhteen palvelimeen perustuvaksi vaan yleensä käytetään kahta tai useampaa palvelinta.

Taustajärjestelmän vaatimukset voi lukea TÄÄLTÄ

Taustajärjestelmän käyttöönottaminen

Tässä esimerkissä oletetaan että toimialue yritysoy.test ja edellä kuvatut palvelimet on jo asennettu. Toimialueen ohjaustietokoneeseen DC01.yritysoy.test on asennettu edellä kuvatut palvelinroolit. Lisäksi molempiin Windows Server 2016 palvelimiin on asennettu kaikki uusimmat päivitykset.

MBAM-SRV.yritysoy.test palvelimessa otetaan .NET Framework 3.5 käyttöön jos ominaisuus ei ole vielä käytössä. Vanhempia Windows palvelimia (joissa .NET pakettia ei voida ottaa käyttää ominaisuutena) varten .NET paketin voi ladata TÄÄLTÄ

Tarvittavien käyttäjätunnusten luominen MBAM järjestelmää varten

MBAM järjestelmä käyttää käyttäjätunnuksia ja ryhmiä SQL, raportointia, yms. varten. Ennen varsinaista MBAM ohjelmiston asentamista kannattaa luoda tarvittavat käyttäjätunnukset ja ryhmät. Käyttäjät ja ryhmät tulee olla tehtynä viimeistään ennen MBAM järjestelmän asennusta.

On huomattava että palveluiden käyttöön tarkoitettujen käyttäjien (esimerkissä. mbam-db-connect ja mbam-appool-user ) salasana ei saa vanheta.

Alla näkyvät käyttäjät ja käyttäjäryhmät voi luoda käsin tai TÄMÄN PowerShell-skriptin avulla.

HUOM: Käyttäjien ja käyttäjäryhmien nimien EI tarvitse olla alla näkyvän taulukon mukaisia. Taulukossa kuvatut käyttäjiin ja käytättäjäryhmiin kohdistut toimenpiteet tehdään myöhemmässä vaiheessa.

| Ryhmä ja sen oikeudet | Käyttäjätunnus | Rooli |

| mbam-caddb-rw Ryhmällä on luku- ja kirjoitusoikeus sekä Compliance and Audit sekä myös Recovery tietokantoihin

| mbam-cadb-rw-user | Mahdollistaa MBAM web-sovellusten yhteydet tarvittaviin tietokantoihin

|

| mbam-caddb-rw | mbam-appool-user | Web-sovellusten käyttämä käyttäjätunnus HUOM: käyttäjälle on suoritettava Service Provider Name rekisteröinti Setspn komennon avulla. HUOM: tälle käyttäjälle on annettava Log on as a batch job ja Impersonate a client after authentication oikeus sille palvelimelle johon IIS palvelin on asennettu. Oikeus annetaan paikallisen käyttöoikeus editorin avulla (secpol.msc )

|

| mbam-cadb-r Luku-oikeus Audit and Compliance tietokantaan

| mbam-cadb-r-user | Käytetään raporteissa olevien tietojen hakemiseen. |

| mbam-cadb-r | mbam-db-connect | Tunnus jota SQL palvelimen Raportointipalvelut käyttävät yhteyden muodostamiseen Compliance and Audit tietokantaan. HUOM: tälle käyttäjälle on annettava Log on as a batch job oikeus sille palvelimelle johon SQL palvelimen Raportointipalvelut on asennettu. Oikeus annetaan paikallisen käyttöoikeus editorin avulla (secpol.msc )

|

| mbam-report Luku-oikeus Administration and Monitoring sivuston raportteihin

| mbam-report-user | Käytetään tiedon hakemiseen Administration and Monitoring sivuston kautta. |

| mbam-adv-helpdesk Ryhmän jäsenillä on oikeus kaikkeen tietoon Administration and Monitoring sivustolla. BitLocker tietojen hakeminen onnistuu pelkän Recovery Key:n avulla.

| mbam-adv-helpdesk-user | Käytetään kaiken BitLocker palautustiedon hakemiseen Administration and Monitoring sivuston kautta. |

| mbam-helpdesk Ryhmän jäsenillä on oikeus hakea TPM ja Drive Recovery tietoja Administration and Monitoring sivuston avulla. | mbam-helpdesk-user | Käytetään TPM ja Driver Recovery tietojen hakemiseen Administration and Monitoring sivuston kautta. Tietoa haettaessa joudutaan käyttämään palautettavan käyttäjän toimialue ja käyttäjätunnus tietoja. |

MBAM palvelimen lisääminen mbam-cadb-rw ryhmään

MBAM.yritysoy.test palvelimen tietokonetili lisätään käyttäjäryhmään mbam-cadb-rw. Ryhmällä on jatkossa luku- ja kirjoitusoikeudet SQL tietokantaan MBAM asennusohjelma tulee asettamaan tietokantoihin liittyvät oikeudet automaattisesti MBAM:n asennuksen aikana.

ADCS varmennepalvelimen määrittäminen

Kun varmennepalvelin Active Directory Certificate Services (jossa Certificaiton Authority ja Certification Authority Web Ennrollment roolit) rooli on asennettu DC01.yritysoy.test toimialueen ohjauskoneelle, lisäävät työasemat sen automaattisesti luotettujen varmenteiden päämyöntäjien listalle.

Työasemat eivät kuitenkaan automaattisesti saa omaa varmennetta, vaan työasemille tulevia varmenteita varten on luotava uusi varmennepohja tarvittavin määrityksin. Lisäksi on varmistettava sen automaattinen jakelu työasemiin ryhmäkäytännön avulla. Myös MBAM.yritysoy.test palvelimella olevia MBAM web-sivustoja varten on luotava uusi palvelinvarmenne

Luodaan ensin Active Directory Certicate Services roolin kautta työasemia varten uusi varmennepohja.

Avataan Active Directory Certiicate Services konsoli ja napsautetaan Certificates päällä hiiren 2-painiketta. Valitaan Manage.

Luodaan seuraavaksi olemassa olevasta Computer varmennepohjasta uusi kopio hiiren 2-painikkeen pikavalikossa olevan Duplicate Template komennon avulla.

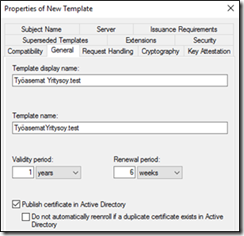

Uudelle varmennepohjalle annetaan General välilehden kautta kuvaavampi nimi ja merkitään uusi varmennepohja julkaistavaksi Active Directoryssä:a asettamalla valinta kohtaan Publish certificate in Active Directory

Siirrytään Security välilehdelle ja myönnetään Domain Computers ryhmälle Read, Enroll ja Autorenroll oikeudet.

Varmenne on tarkoitettu oletusarvoisesti käytettäväksi sekä palvelimissa että työasemissa. Tämä riittää myös MBAM järjestelmän avulla hallittaville työasemille. MBAM vaatii että varmenteella on Enchanced Key Usage OID´s (1.3.6.1.5.5.7.3.1) ja (1.3.6.1.5.5.7.3.2). OID identifioi varmenteen tiettyyn käyttötarkoitukseen. Edellä luodulla varmenteella on oletusarvoisesti nämä käyttötarkoitukset.

Hyväksytään uusi varmennepohja muutoksineen OK napilla

Aloitetaan seuraavaksi varmennepohjan jakelu Active Directory Certiicate Services konsolista käsin napsauttamalla hiiren 2-painikkeella Certificates Templates päällä. Pikavalikosta valitaan New - Certificate to Issue ja valitaan esille avautuneesta Enable Certificate Templates ikkunasta edellä luotu varmennepohja.

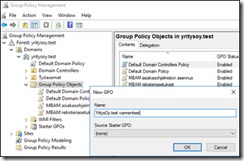

Lopuksi varmenteen jakelu automaattinen jakelu työasemiin varmistetaan ryhmäkäytännön avulla. Ryhmäkäytäntöjen hallintakonsolissa luodaan tätä varten uusi ryhmäkäytäntö eli GPO tai tai asetetaan tarvittavat määritykset jo olemassa olevaan ryhmäkäytäntöön. Tässä esimerkissä luodaan uusi GPO nimeltä Yritysoy.test varmenteet ja asetetaan tarvittavat asetukset sinne.

Napsautetaan Group Policy Management konsolissa hiiren 2-painikkeella Group Policy Objects päällä ja valitaan pikavalikosta New. Annetaan uudelle GPO:e haluttu nimi joka tässä esimerkissä on YritysOy.test varmenteet

Avataan GPO muokkaustilaan napsauttamalla hiiren 2-painiketta sen päällä ja valitaan pikavalikosta Edit. Siirrytään GPO editorissa kohtaan Computer Configuration - Windows Settings - Security Settings - Public Key Policies ja avataan hiiren tuplanapsautuksella asetus Certificate Services Client - Auto – Enrollment.

Asetetaan asetukset alla näkyvän kuvan mukaisiksi.

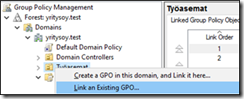

Lopuksi em. GPO otetaan käyttöön halutussa OU:a tai koko toimialueella napsauttamalla kohteen päällä hiiren 2-painiketta. Avautuvasta pikavalikosta valitaan Link an existing GPO jonka jälkeen Select GPO ikkunasta valitaan edellä luotu GPO.

Työaseman päässä asetuksen voimaan asettumista voi nopeuttaa komentokehotteesta käsin komennolla gpupdate /force

Varmenteen tulisi olla nyt asennettuna työasemaan. Työaseman päästä asian voi tarkastaa avaamalla Käynnistä - Suorita kautta tyhjän MMC-konsolin järjestelmänvalvojana. Tyhjään MMC konsoliin lisätään Varmenteet laajennus siten että laajennus näyttää Tietokonetilin varmenteet. Työasemaan myönnetty varmenne näkyy Varmenteet - Henkilökohtainen - Varmenteet sijainnissa.

DC01.yritysoy.test (ADCS) myöntämät varmenteet näkyvät Certification Authority konsolissa kohdassa Issued Certificates

Seuraavassa osassa MBAM järjestelmän määrittäminen jatkuu Microsoft SQL palvelimen käyttöönotolla.

Ei kommentteja:

Lähetä kommentti